cari amici

prosegue il nostro viaggio. Come abbiamo visto già e vedremo anche in seguito, il mondo della crittografia e della crittoanalisi è stato sempre dominato da figure geniali quanto eccentriche, ed in fondo non soprende che sia così...

... nel prossimo postato incontreremo uno di questi personaggi , tanto per cambiare anch'egli suddito di sua maestà britannica, il quale in quanto ad eccentricità sicuramente ha conosciuto pochi rivali...

... al solito... buona lettura!...

--------------

Nobis ardua

Comandante CC Carlo Fecia di Cossato

User Tag List

Risultati da 11 a 20 di 29

-

15-07-03, 17:32 #11memoria storica di PoL

- Data Registrazione

- 07 Mar 2002

- Località

- Piacenza

- Messaggi

- 4,109

-

- 0

-

- 0

- Mentioned

- 0 Post(s)

- Tagged

- 0 Thread(s)

... nulla alla lunga è 'indecifrabile'... o no?...

... nulla alla lunga è 'indecifrabile'... o no?...

-

15-07-03, 17:34 #12memoria storica di PoL

- Data Registrazione

- 07 Mar 2002

- Località

- Piacenza

- Messaggi

- 4,109

-

- 0

-

- 0

- Mentioned

- 0 Post(s)

- Tagged

- 0 Thread(s)

L’invenzione del telegrafo ha segnato la tappa più significativa di tutto il secolo XIX°. Ad però essa si è accompagnata l’accresciuta necessità di rendere più sicure le comunicazioni…

La crittoanalisi nell’età della rivoluzione industriale

Rinforzare la cifratura monoalfabetica applicandola alle sillabe oppure utilizzando gli omofoni poteva essere sufficiente nel seicento. Nel secolo successivo tuttavia la crittoanalisi aveva raggiunto nuovamente uno stadio di grande efficienza, degno dell’ormai imminente rivoluzione industriale. Equipe di crittoanalisti stipendiati dallo stato potevano sviluppare sforzi congiunti ai quali nessuna cifratura monoalfabetica poteva ormai resistere. Ogni grande potenza d’Europa aveva la sua ‘camera nera’, il centro nevralgico per la decifrazione dei messaggi e la raccolta di informazioni riservate. La meglio organizzata, disciplinata e temuta del periodo era la viennese Geheime Kabinettskanzlei.

Essa funzionava in base ad una ferrea tabella di marcia, in modo che la sua attività rigorosamente extra-ufficiale non pregiudicasse l’efficienza del servizio postale. La corrispondenza delle ambasciate di Vienna era così dirottata alla camera nera, qui trattenuta per il tempo strettamente necessario e consegnata con asburgica puntualità entro le sette antimeridiane. I segretari scioglievano i sigilli e una squadra di stenografi lavorava quindi ‘in parallelo’ copiando, i contenuti delle buste. Se necessario un esperto linguista sovraintendeva alla trascrizione dei messaggi più inconsueti. Entro tre ore i fogli erano rimessi nelle loro buste, le buste sigillate e quindi inviate alla Posta Centrale. Dal quel momento la procedura di recapito continuava come se nulla fosse accaduto. La corrispondenza in solo transito per l’Austria giungeva alla camera nera alle dieci antimeridiane, mentre quella proveniente dalle ambasciate di Vienna e diretta all’estero arrivava alle quattro del pomeriggio. Anche questa corrispondenza era trascritta prima che proseguisse il viaggio. Ogni giorno più di cento lettere attraversavano il filtro della Geheime Kabinettskanzlei. Le copie venivano consegnate per la decifrazione ai crittoanalisti, i quali, seduti nelle loro cabine, calcolavano frequenze e consultavano tabelle e vocabolari. Oltre che rappresentare per i sovrani austriaci una fonte di 9informazioni di prima qualità, la camera nera di Vienna permetteva di trasformare in moneta sonante l’intelligence carpita alle altre potenze, cosa che del resto si verifica anche ai nostri giorni. Nel 1774 ad esempio essa aveva stipulato un accordo con l’abate Georgel, segretario dell’ambasciata francese, che prevedeva la fornitura di notizie riservate due volte la settimana in cambio di 1000 ducati. Copie di lettere contenenti accenni sulle segrete intenzioni di vari monarchi arrivavano così a Versailles direttamente a Luigi XV°.

L’efficienza delle camere nere aveva reso obsoleti tutti i tipi di cifratura monoalfabetica. Constatato il grado di efficienza ormai raggiunto dai loro tradizionali avversari i crittografi erano stati alla fine costretti a tirar fuori dal frigorifero, dove era stata tenuta in conservazione per quasi due secoli, la cifratura di Vigenère, più macchinosa ma ritenuta allora insolubile. Era accaduto così che poco alla volta i segretari alla cifra si erano convertiti alla cifratura polialfabetica. Non era stata solamente l’efficacia raggiunta dalla crittoanalisi a spingere a questo. L’invenzione del telegrafo aveva accresciuto di molto la rapidità nell’inviare messaggi ma ne aveva reso più facile l’intercettazione da parte del nemico.

Anche se il telegrafo e la rivoluzione delle comunicazioni che ad esso è seguita di fatto appartiene al XIX° secolo, le sue origini risalgono, in buona parte al secolo precedente. Nel 1753 una lettera anonima inviata ad un periodico scozzese ipotizzava che si potessero trasmettere informazioni a grande distanza collegando due località con un gruppo di 26 cavi, una per ciascuna lettera dell’alfabeto. Il messaggio poteva essere inviato una lettera per volta tramite un impulso elettrico inviato sul cavo corrispondente. Questo ‘metodo rapido per il trasferimento di informazioni’ [expeditious method of conveying intelligence] non venne tuttavia subito realizzato in quanto prima si dovevano superare alcuni problemi tecnici. In primo luogo allora mancava un sistema abbastanza sensibile per il rilevamento dei segnali elettrici. Qualche anno dopo in Inghilterra Sir Charles Wheatstone e William Fothergill Cooke avevano costruito un ricevitore che faceva uso di aghi magnetizzati, i quali al passaggio di un impulso elettrico mutavano di posizione. Solo nel 1839 però il sistema Wheatstone-Cooke cominciava ad essere usato per la prima volta per collegare le stazioni ferroviarie di West Dayton e Paddington, distanti tra loro trenta chilometri. L’uso del telegrafo e della incredibile rapidità di comunicazione che consentiva da allora si era rapidamente diffuso. Nulla poi aveva contribuito maggiormente alla sua popolarità della nascita del secondogenito della regina Vittoria, il principe Alfredo, avvenuta a Windsor il 6 agosto 1844. la notizia era giunta a Londra via telegrafo e in meno di un’ora gli strilloni avevano diffuso l’edizione straordinaria del Times che annunciava la notizia. L’anno successivo la fama del telegrafo doveva crescere ulteriormente per via del contributo dato alla cattura John Tawell. Costui, dopo aver ucciso la propria amante a Slough, aveva tentato di far perdere le proprie tracce salendo sul primo treno per Londra. La polizia di Slough aveva però trasmesso via telegrafo i suoi dati ai colleghi della capitale ed era successo che l’assassino, non appena giunto alla stazione di Paddington, si era subito ritrovato in manette.

Poco tempo dopo sull’altra sponda dell’Atlantico Samuel Morse aveva costruito la prima linea telegrafica. Era lunga sessanta chilometri e collegava le città di Washington e Baltimora. Morse aveva collegato nel ricevitore un elettromagnete che rinforzava l’impulso indebolitosi lungo il tragitto e gli permetteva di tracciare segni brevi o lunghi [‘punti’ e ‘linee’] su una striscia di carta in movimento. Il geniale inventore americano aveva anche ideato il codice che porta il suo nome e che traduce le lettere dell’alfabeto in una sequenza di punti e linee secondo la tabella qui riportata…

A completamento del sistema morse aveva aggiunto una sorta di altoparlante che trasformava il messaggio ricevuto in una sequenza di suoni brevi o lunghi. Anno dopo anno il telegrafo ed il codice Morse avevano aumentato la loro diffusione a livello mondiale contribuendo all’arresto dei criminali, alla diffusione di notizie fresche attraverso i giornali, a permettere al mondo degli affari di prendere decisioni tempestive e ad affettuare transazioni quasi istantanee a distanza di centinaia di chilometri. La protezione di questo nuovo tipo di informazione, indispensabili e allo stesso tempo vulnerabili, era così divenuto un problema pressante. Il codice di Morse non appartiene alla sfera della crittografia, in quanto la codifica del messaggio non ha lo scopo di renderlo comprensibile solo al legittimo destinatario. Punti e linee sono soltanto un sistema per rappresentare caratteri alfanumerici particolarmente adatto alle caratteristiche tecniche del telegrafo. Il problema della sicurezza nasceva nel momento in cui per inviare un messaggio lo si doveva consegnare ad un telegrafista il quale per tradurlo in punti e linee doveva necessariamente leggerlo. Questo problema è ben sintetizzato nel seguente articolo della Quarterly Review, pubblicato in Inghilterra nel 1853…

Si dovrebbero prendere misure per ovviare a un importante motivo di disagio che attualmente è insito nella trasmissione di messaggi via telegrafo. Si tratta della violazione di qualsiasi segretezza dovuta al fatto che ogni volta una mezza dozzina di addetti viene a conoscenza di ogni parola indirizzata da una persona ad un’altra. Gli impiegati della English Telegraph Company hanno prestato giuramento di segretezza, ma ciò nonostante a volte scriviamo cose che troviamo intollerabile veder lette da estranei sotto i nostri occhi. Questo è un grave limite del telegrafo e bisogna in qualche modo porvi rimedio

Un rimedio in effetti doveva di lì a poco essere proposto: crittare il messaggio prima di consegnarlo al telegrafista. Questi prima della trasmissione avrebbe a sua volta convertito il crittogramma in codice Morse. Oltre che fare in modo che al telegrafista non pervenissero informazioni delicate la cifratura avrebbe reso vani gli sforzi di spie che si fossero collegate abusivamente alla linea telegrafica. Tra i varo metodi a disposizione la cifratura polialfabetica di Vigenère era stata considerata subito come la più adatta alla trasmissione di informazioni che rivestivano notevole importanza economica. Al tempo era considerata talmente sicura da essere nominata ciffre indecifrable. La battaglia tra crittografi e crittoanalisti dopo molto tempo vedeva nuovamente i primi in vantaggio. Non doveva passare però molto tempo e il pendolo avrebbe nuovamente oscillato dall’altra parte e questo per merito, ancora una volta e come [purtroppo] sarà anche in seguito, di una personalità eclettica suddito di sua maestà britannica, Charles Babbage.

Nato nel 1791, Charles era figlio di Benjamin Babbage, un facoltoso banchiere londinese. Essendosi però sposato in giovane età senza il permesso del genitore aveva dovuto rinunciare alle fortune paterne. I suoi beni personali erano stati però più che sufficienti per permettergli una vita senza problemi e così egli si era dato allo studio dei problemi scientifici, pronto ad approfondire qualunque argomento lo solleticasse. Tra le sue invenzioni si possono ricordare il tachimetro e lo ‘scacciabuoi’ [cawcatcher], dispositivo da fissare davanti alle locomotive per allontanare il bestiame dai binari delle ferrovie. Charles Babbage era stato anche il primo a capire che l’ampiezza degli anelli dei tronchi dipende dal clima dell’anno corrispondente e che questo permette di effettuare studi climatici retrospettivi. Egli si era poi occupato anche di statistica e en passant aveva compilato le prime tabelle di mortalità, uno dei principali strumenti delle moderne società di assicurazioni.

I problemi scientifici e ingegneristici non erano stati i soli ad attirare l’attenzione di Babbage. Prima di lui per spedire una lettera si usava pagare un prezzo legato alla distanza tra le località di partenza e di arrivo. Dopo che lui aveva dimostrato che determinare la tariffa di ogni lettera costava più della stessa spedizione si era adottata la soluzione in voga ancora oggi, vale a dire tariffa unica indipendente dalla distanza. Babbage non era indifferente neppure alle questioni politiche e sociali. Negli ultimi anni di vita doveva prendere posizione contro i suonatori di organetto e i musicisti girovaghi di cui le vie di Londra erano piene. Secondi lui…

… la musica non di rado è causa di balli da parte di mocciosi coperti di stracci e a volte di adulti mezzi ubriachi, che in modo discontinuo accompagnano la cacofonia con le loro voci stonate… un’altra categoria di grandi estimatori della musica da strada è quella delle signore e signorine di elastica moralità e tendenze cosmopolite che ne approfittano per mostrare le loro grazie dalle finestre aperte…

Purtroppo però i musicisti di strada avevano contrattaccato riunendosi in folti gruppi intorno alla sua casa e suonando più forte che potevano. Il punto di svolta della carriera di Babbage risale al 1821, allorchè in compagnia dell’astronomo John Herschel aveva esaminato una serie di tavole numeriche largamente usate per i calcoli astronomici, ingegneristici e nautici. I due erano rimasti disgustati dal gran numero di errori ivi contenuti che falsavano talvolta risultati di grande importanza. Un gruppo di tavole chiamato Nautical ephemeris for finding latitude and longitude at sea conteneva oltre mille errori. Era un dato di fatto che numerosi naufragi e disastri civili erano da attribuire all’imprecisione di quelle pubblicazioni. Le tavole si basavano su calcoli eseguiti manualmente e i valori errati erano semplicemente conseguenza di quello che oggi si chiama ‘errore umano’. Era stato l’inizio di una impresa intellettuale ardita e lungimirante, il tentativo di costruire un congegno capace di compilare tavole di quel tipo in modo automatico, senza errori e con grande precisione. Nel 1823 Babbage aveva così progettato la ‘macchina delle differenze n°1’, uno splendido computer di 25.000 ingranaggi da realizzare con il finanziamento dello stato. Pure essendo un brillante inventore tuttavia Babbage non eccelleva in senso pratico e dopo 10 anni aveva abbandonato la ‘macchina delle differenze n°1’ e si era invaghito di una progetto del tutto diverso che aveva chiamato ‘macchina delle differenze n°2’. Informato del drastico cambiamento di rotta il governo britannico aveva perso la fiducia nell’inventore ed aveva pensato bene, per evitare ulteriore danno economico, di dissociarsi dal progetto nel quale aveva fino a quel momento stanziato qualcosa come 17.500 sterline, a quel tempo il costo di due navi da guerra. La perdita del sostegno governativo aveva spinto l’inventore in seguito a commentare con amarezza…

… proponete ad un inglese qualunque principio teorico o qualunque strumento, per quanto mirabile, e constaterete che tutti gli sforzi del suo raziocinio inglese si orienteranno a trovarvi un ostacolo, un difetto, una impossibilità. Se gli parlate di una macchina per pelare patate sosterrà che è irrealizzabile. Se la costruite e le fate pelare una patata davanti ai suoi occhi, dichiarerà che è inutile perché non è in grado di affettare un ananasso…

Per la mancanza del sostegno finanziario pubblico Babbage non era stato così in grado di portare a termine la ‘macchina delle differenze n°2’. Dal punto di vista scientifico fu una grave perdita. Il congegno da lui ideato sarebbe stato infatti in grado di risolvere un ampio ventaglio di problemi matematici, in base alle istruzioni fornitegli di volta in volta. In altre parole ci trovavamo di fronte al capostipite dei moderni computer. Il progetto prevedeva un ‘magazzino’ store] e un ‘mulino’ [mill]. Il mulino in effetti era una unità centrale di calcolo, in grado di eseguire gruppi di operazioni in modo ripetitivo che si serviva di istruzioni del tipo if… then e loop, del tutto simili a quelle degli odierni linguaggi di programmazione. Un secolo più tardi, nel corso della seconda guerra mondiale, le prime realizzazioni elettroniche del congegno di Babbage avrebbero avuto un notevolissimo impatto sulla crittoanalisi. Il geniale inventore inglese ebbe modo tuttavia di fornire un contributo di prim’ordine a questa disciplina già in vita, scoprendo il punto debole della cifratura di Vigenère. L’arte della decrittazione compiva in tal modo il maggior passo avanti da quando, mille anni prima, gli arabi avevano scoperto l’analisi delle frequenze e dato inizio al declino della cifratura monoalfabetica. Il metodo ideato da Babbage non richiedeva macchinari complessi o calcoli sofisticati. Al contrario la forza del puro ragionamento era l’unico strumento da essa impiegato.

L’interesse di Babbage per le scritture segrete era di vecchia data. In seguito aveva raccontato che quella passione giovanile aveva avuto per lui qualche spiacevole conseguenza…

… i ragazzi più grandi di me si divertivano a scrivere messaggi cifrati, di cui di solito mi bastava leggere qualche parola per scoprirne la chiave. Ogni tanto le conseguenze della mia ingenuità erano spiacevoli. Invece di prendersela con la loro stupidità gli autori dei biglietti che avevo decifrato mi prendevano a botte…

Per fortuna Babbage non si era lasciato scoraggiare ed aveva continuato a coltivare la crittoanalisi. Nella società londinese Babbage non aveva faticato a guadagnarsi la fama di crittoanalista in grado di sciogliere qualunque enigma e persone che lui neanche conosceva lo avvicinavano per sottoporgli scritture segrete di ogni genere. Tra gli altri vi era stato un biografo disperato che da un’infinità di tempo tentava di decifrare gli appunti che aveva lasciato Johnn Flamsteed, defunto primo astronomo alla corte di Inghilterra, uno storico alle prese con i crittogrammi di Enrichetta Maria, moglie di Carlo I° Stuart, e un avvocato al quale nel 1854 aveva fornito una prova decisiva per l’esito di un processo. Nel corso degli anni Babbage aveva così collezionato un gran numero di messaggi in codice ed aveva deciso di inserirli in una monografia intitolata Filosofia della decrittazione. Quest’opera avrebbe contenuto alcuni esempi per ogni tipo cifratura, tutti risolti dall’autore ad eccezione di uno per ogni tipo, lasciato come esercizio al lettore.

Purtroppo il libro, come la maggior parte degli altri progetti, non è stato mai realizzato.

Mentre quasi tutti i crittoanalisti del tempo si erano rasseganti all’idea che la cifratura di Vigenère fosse inviolabile, Babbage aveva deciso di tentare l’avventura in seguito ad uno scambio di lettere con John Hall Brock Thwaiters, un dentista di Bristol appassionato di decifrazione ma non troppo informato sull’evoluzione di questa disciplina. Nel 1854 Thwaiters si era illuso di aver scoperto un nuovo sistema di crittografia, che altro non era in realtà che la cifratura di Vigenère. Ignaro del fatto che la sua scoperta giungeva con qualche secolo di ritardo aveva scritto al Journal of the Society of Arts col proposito di brevettarla. Babbage aveva però scritto a sua volta alla società per informarla che ‘la cifratura è tra le più antiche ed è inclusa in tutti i trattati’. Al che però Thwaiters non sin era perso d’animo ed aveva sfidato Babbage a violare la cifratura. Per la verità che essa fosse o no una novità ovvero che fosse o no inviolabile erano questioni assai diverse. La curiosità di Babbage era però stata solleticata e così egli si era imbarcato nell’impresa di trovare il punto debole della cifratura di Vigenère.

Risolvere un crittogramma opera di un esperto è un po’ come scalare una parete di roccia ripida e senza appigli. Il crittoanalista deve saper sfruttare ogni minima crepa o asperità. Nel caso della cifratura monalfabetica ci si aggrappa

alla frequenza delle lettere, dal momento che questa caratteristica con questa tecnica non può essere appiattita. Per esempio le lettere a, e o i risaltano indipendentemente dalle apparenze usate per ‘travestirle’. In una cifratura poliafabetica come quella di Vigenère le differenze di frequenza sono drasticamente ridotte, poiché più alfabeti cifranti sono usati per ‘travestire’ ciascuna lettera. La parete a prima vista sembra perciò liscia.

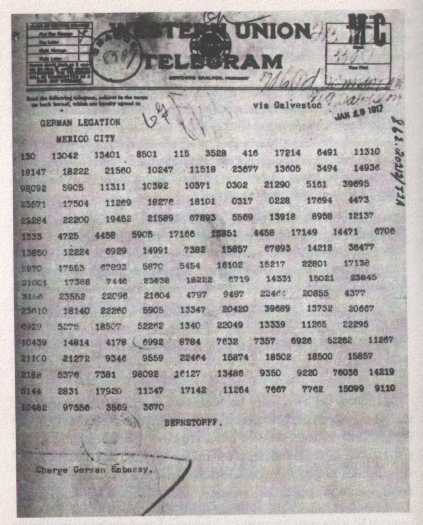

Come si ricorderà la grande forza della cifratura di Vigenère consiste nel fatto che la stessa lettera è cifrata in modo diverso all’interno dello stesso messaggio. Per esempio se la chiave è data dalla parola SOLE ogni lettera del testo in chiaro può essere cifrata in quattro modi diversi. Ciascuna lettera della parola chiave designa un codice diverso, come si vede nella tabella qui sotto che riproduciamo ancora una volta…

Ad esempio se intendiamo cifrare la lettera n abbiamo le seguenti possibilità…

se l’alfabeto è definito da S, n diventa f

se l’alfabeto è definito da O, n diventa b

se l’alfabeto è definito da L, n diventa y

se l’alfabeto è definito da E, n diventa r

A seconda della posizione occupata, sempre a titolo di esempio, la parola non può essere cifrata come FCY, BZR, YSF o RGB. Sembrerebbe a prima vita impossibile venirne a capo ma così non è. Il punto cruciale è che, pur essendoci quattro modi per cifrare la parola non, se nel messaggio in chiaro compare abbastanza spesso è molto probabile che essa compaia più di una volta [nel caso dell’esempio se compare più di quattro volte è inevitabile che venga ripetuta].

Osserviamo questo esempio nel quale il testo in chiaro non vedo non sento non parlo è cifrato col sistema di Vigenère utilizzando la parola chiave SOLE…

Parola chiave: S O L E S O L E S O L E S O L E S O L E S O L

Testo in chiaro: n o n v e d o n o n s e n t o n o n p a r l o

Testo in cifra: f c y z w r z r g b d i f h z r g b a e j z z

La parola non è cifrata nel primo caso con FCY, nel secondo con RGB e nel terzo ancora con RGB. Il motivo di questa ripetizione è che tra le iniziali del secondo e del terzo non la distanza è di otto lettere, un multiplo esatto della lunghezza della parola chiave [quattro lettere]. Babbage comprese che questo genere di ripetizioni poteva fornire l’appiglio che stava cercando e partendo da qui descrisse una serie di passi relativamente semplici che permettevano di far breccia nella ‘cifra indecifrabile’. Non è questa la sede per descrivere in dettaglio il procedimento elaborato da Babbage e ci limitiamo a descriverne con un esempio il principio ispiratore.

Supponiamo di aver intercettato il crittogramma seguente, che sappiamo essere stato ottenuto da un testo in chiaro in lingua italiana cifrato col metodo di Vigenère di cui ignoriamo la chiave [il significato delle lettere in rosso sarà evidente più avanti]…

wumo gizw yrmh mces svlp

iscl lgui leym vnge rqll gaiq

gezk zalq utkt azey huwr lm

zw xchu wrlm szlb sqwc bmzi

xcrf wwyw oqla lqat yyzx

zgrp qdav qbza lqbt mjrz

lsrb wogz uvze eyjl oyqa

eygt qlki dmdr mekl prmm

agyx iese atlk mmtz nvqv

zlxu aljz qzll rabc mtbq

dmra qess uxpa gmbt rvav

nfme klzv umcy quap agtq

gssf qdne gzlag tqtm ifmn

mpyi wygu wemp mmnm pyiw

yxmh kywh rmjm mxcg qmks

cwui rgsd vzmk zqtq xmve

cyzc zksy czpi aoyg mebl

lxqc yssy wyyw om

Il primo passo consiste nel cercare nel testo in cifra stringhe che si ripetono. Le ripetizioni possono essere prodotte in due modi. Una possibilità è che la stessa sequenza sia stata crittata allo stesso modo, come la parola non dell’esempio precedente. La seconda possibilità, meno frequente, è che diverse sequenze di lettere a causa della differente posizione rispetto alla chiave siano state cifrate nello stesso modo. Se consideriamo stringhe di una certa lunghezza questa seconda possibilità diviene assai improbabile e pertanto ci limitiamo a stringhe ripetute di lunghezza pari ad almeno quattro caratteri. Se esaminiamo il testo in cifra notiamo una stringa di sei lettere che si ripete tra la terza e la quarta riga, una di quattro lettere nella sest’ultima riga e infine un’altra stringa di sei lettere tra la quint’ultima e la quart’ultima riga. Queste le sequenze con la relativa distanza alla quale si ripetono…

huwrlm [10] agtq [15] mnmpyi [15]

Se si esclude il caso della cifratura monoalfabetica è immediato comprendere che già a questo punto possiamo ipotizzare una parola chiave di cinque lettere, distanza la quale [ed essa soltanto…] è compatibile con tutte e tre le stringhe che abbiamo identificato.

Il passo successivo naturalmente è stabilire di quali lettere si compone la chiave, dopo di che il gioco è fatto. Consideriamo a questo punto che se la chiave ha lunghezza da noi ipotizzata, vale a dire cinque lettere, ciò vuol dire che in pratica siamo di fronte a cinque differenti testi in chiaro che in modo alternato sono stati cifrati usando cinque diversi alfabeti cifranti. In altre parole il nostro problema si è ridotto alla soluzione di cinque differenti cifrature monoalfabetiche, ciascuna delle quali può essere affrontata con l’analisi delle frequenze.

Per cercare di individuare la prima lettera della parola chiave esaminiamo le lettere del testo in cifra distanti tra loro cinque posizioni a cominciare dalla prima [vale a dire le lettere in posizione 1,6,11,16, etc, in totale 72… ] e vediamo quante volte si sono ripetute…

a [0], b[0], c [0], d [0], e [5], f [0], g [7], h [2], i [5], j [1], k [1],

l [3], m [9], n [0], o [0], p [3], q [2], r [6], s [7], t [2], u [0], v [4],

w [5], x [4], y [5], z [3]

Già ad una prima occhiata appare del tutto evidente che le prime quattro lettere [a, b, c e d] non si sono presentate neppure una volta e questo suggerisce che si tratti di quattro lettere consecutive che in italiano non si presentano quasi mai. L’eventualità che esse corrispondano alle ultime lettere dell’alfabeto inglese [w, x, y e z], assai rare in un testo italiano, suggerisce che il primo alfabeto cifrante sia l’alfabeto in chiaro spostato di quattro posizioni. L’ipotesi si rafforza se consideriamo la coppia n e o, anch’esse mai comparse, che corrisponderebbero in tal caso alle lettere j e k, molto rare in italiano.

Se poi consideriamo le vocali più frequenti della lingua italiana [a, e ed i…] esse diverrebbero rispettivamente e [frequenza 8% contro 12%], i [anche qui 8% contro 12% circa] ed m [frequenza 13% contro 11%]. Da ultimo osserviamo la coppia di lettere consecutive r ed s [di frequenza rispettivamente 8% e 10%] cui dovrebbero corrispondere n ed o [di frequenza rispettivamente 7% e 10%]. Possiamo concludere che l’ipotesi di un alfabeto cifrante ottenuto spostando di quattro lettere l’alfabeto in chiaro è accettabile e in tal caso la prima lettera della parola chiave risulta essere la E.

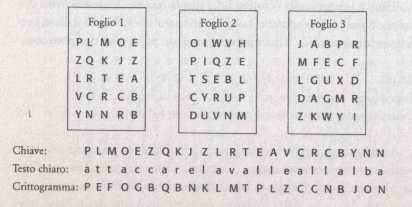

Procedendo in modo analogo [con gran pazienza e molto buon senso…] è possibile risalire alle altre quattro lettere che compongono la parola chiave [un divertente esercizio lasciato al lettore…], la quale risulterà essere EMILY. A questo punto si è in grado di decifrare l’intero messaggio che riportiamo qui sotto, con inseriti spazi e punteggiatura opportuni…

siedi e non ti vergognare

guancia a guancia, fianco a fianco

che m’importa di ogni nome,

di ogni grado e ordinamento?

lascia che sia un po’ indiscreto

che ti offra un po’ di vino

gamba questa chiameresti?

scarna è più la tua o la mia?

l’opere non ti salveranno

troppi sono i tuoi peccati

tronchi scabri e rami secchi

vuoti spauracchi, io e te!

colma la ciotola e colma la tazza

sveglia, prima che sia giorno

ogni istante un uomo muore

ogni istante un uomo nasce

Le strofe appartengono ad una poesia, tradotta in italiano, di Alfred Tennyson intitolata La visione del peccato e la chiave corrisponde al nome della moglie del poeta, Emily Sellwood. Questo brano è stato scelto poiché è stato all’origine di un curioso scambio epistolare tra Babbage e Tennyson. Essendo appassionato di statistica ed avendo compilato per primo le tavole di mortalità, Babbage aveva giudicato discutibili i versi ogni istante un uomo muore, ogni istante un uomo nasce ed aveva proposto una ‘correzione’ della poesia…

… è senz’altro evidente che se ciò fosse vero la popolazione mondiale rimarrebbe costante. Suggerirei pertanto che nella prossima edizione della vostra lirica provvediate che si legga ogni istante un uomo muore, ogni istante 17/16 di uomo nasce. Il valore esatto è troppo lungo perché si possa inserire in un verso, Ritengo tuttavia il valore 17/16 abbastanza accurato. Vostro affezionato Charles Babbage…

La scoperta del modo di violare la cifratura di Vigenère che è stata descritta è stata realizzata da Babbage probabilmente nel 1854, in occasione della disputa con Thwaiters. Dal momento che non è stata pubblicata essa è passata del tutto inosservata. La descrizione del procedimento è stata ritrovata soltanto nel XX° secolo, allorchè alcuni studiosi hanno esaminato la grande mole di appunti lasciati da Babbage. Come non di rado accade nelle scoperte scientifiche di grande rilievo, un altro era giunto indipendentemente alle stesse conclusioni. Si tratta di Friedrich Wilhelm Kasinski, ufficiale in pensione dell’esercito prussiano. Dopo il 1963, anno di pubblicazione del Geheimschriften und Dechiffrirkunste [Scritture segrete e arte della decifrazione], il metodo di crittonalisi che abbiamo illustrato ha preso il nome di test di Kasinski e la paternità di Babbage è stata totalmente ignorata.

A questo punto una domanda si impone. Perché Babbage aveva rinunciato a rendere nota la sua vittoria sul sistema di Vigenère?… Una risposta plausibile è che, dal momento che il geniale vittoriano aveva l’abitudine di non realizzare i suoi progetti e non pubblicare le sue scoperte, questo è stato un ulteriore esempio della sua scarsa perseveranza. Altra e più plausibile spiegazione è che la scoperta era avvenuta subito dopo lo scoppio della guerra di Crimea ed essa dava agli inglesi una potente risorsa di cui era opportuno i russi ignorassero l'esistenza. In tal caso è senz’altro possibile che il controspionaggio di sua maestà britannica abbia pregato Babbage di non divulgare la sua scoperta, assicurandosi così il vantaggio di anni nei confronti dei servizi segreti di altre potenze. Se l’ipotesi è esatta si tratterebbe dell’ennesimo caso di silenzio imposto in nome della sicurezza nazionale, tradizione proseguita in seguito praticamente fino ai nostri giorni.

-

04-09-03, 13:55 #13memoria storica di PoL

- Data Registrazione

- 07 Mar 2002

- Località

- Piacenza

- Messaggi

- 4,109

-

- 0

-

- 0

- Mentioned

- 0 Post(s)

- Tagged

- 0 Thread(s)

... la vera arma vincente...

... la vera arma vincente...

cari amici

dopo la pausa estiva sono davvero felice di riprendere il discorso pubblicando un nuovo capitolo della storia delle scritture segrete, il quale sono certo incontrerà grande interesse tra i cultori. Anche se qualcuno potrà qualificare come velleitario il mio giudizio, nelle righe che appaiono nel prossimo postato è spiegato come la prima guerra mondiale è stata vinta...

--------------

Nobis ardua

Nobis ardua

Comandante CC Carlo Fecia di Cossato

-

04-09-03, 13:59 #14memoria storica di PoL

- Data Registrazione

- 07 Mar 2002

- Località

- Piacenza

- Messaggi

- 4,109

-

- 0

-

- 0

- Mentioned

- 0 Post(s)

- Tagged

- 0 Thread(s)

La scoperta della radio, avvenuta ad opera di Gugliemo Marconi sul finire del XIX° secolo, ha aperto orizzonti sterminati nel campo delle comunicazioni e di conseguenza anche nel campo della crittografia

Il nuovo campo di battaglia

Alla fine del XIX° secolo la crittografia era in grave difficoltà. Da quando Babbage e Kasiski avevano minato la fiducia nella cifratura di Vigenère i crittografi erano alla ricerca di un nuovo sistema che ripristinasse la sicurezza delle comunicazioni e permettesse ad uomini d’affari e comuni utenti di servirsi del telegrafo senza rinunciare alla riservatezza. Tale necessità era ovviamente sentita dai militari, per i quali il telegrafo costituiva ormai un insostituibile strumento tattico e strategico. Il primo scenario di guerra nel quale aveva giocato un ruolo primario era stato quello della campagna di Crimea del 1854-56, che aveva visto le forze di Francia e Inghilterra, alleate della Turchia, opporsi alla Russia. In quella occasione le operazioni militari erano state condotte su entrambe le sponde, occidentale e orientale, del Mar Nero e nella penisola di Crimea. Qui lo sbarco anglo-francese, a 300 miglia di distanza dalla più vicina base amica, costituiva un’operazione anfibia nella quale le comunicazioni giocavano un ruolo essenziale. Questo problema aveva trovato risposta adeguata nel ‘cavo del Mar Nero’, un cavo telegrafico sottomarino lungo oltre 450 chilometri steso tra Varna e la zona dello sbarco nei pressi di Balaclava. Tale realizzazione era stata veramente notevole se si considerano le difficoltà incontrate solo pochi anni prima nel posare un cavo sottomarino tra Gran Bretagna ed Europa, di lunghezza grandemente inferiore.

Non molto tempo dopo la guerra di Crimea vi era stata la guerra civile americana del 1861-65, la quale si era svolta in un paese assolutamente all’avanguardia nello sviluppo delle comunicazioni telegrafiche [la linea telegrafica che univa i due oceani era stata completata proprio nel 1861]. L’uso del telegrafo era subito divenuto parte integrante delle operazioni militari, tanto che si era capito subito la necessità di avere equipaggiamenti mobili che potessero seguire gli eserciti in movimento.

In Europa nell’anno 1870 erano entrate in conflitto le due potenze che rappresentavano la concentrazione di energia industriale e tecnologica del vecchio continente. Si trattava di Francia e Germania. Allo scoppio della guerra la Germania non era ancora uno stato unito, ma ancora un insieme di principati. Quella guerra doveva dimostrare che la sinergia tra l’industria e la tecnologia tedesche avrebbe dato alla Germania il predominio su tutte le altre nazioni europee, soprattutto in campo militare, cosa che è durata fino al 1945. La metodica organizzazione tedesca aveva assicurato da subito al proprio esercito un efficiente servizio di comunicazioni telegrafiche, che aveva dato un contributo determinante da prima a contenere l’attacco francese e poi a vincere la guerra. In questa guerra il telegrafo aveva acquistato un importanza che mai aveva avuto in precedenza ma aveva anche mostrato chiaramente quale fosse il suo punto debole: i collegamenti telegrafici potevano essere interrotti con estrema facilità dal nemico. Mentre con l’avanzata delle proprie truppe la Germania aveva esteso la sua rete telegrafica in territorio francese, quella della Francia, che faceva capo a Parigi, era stata ‘decapitata’ in seguito alla caduta della capitale provocando un irreparabile disastro militare.

L’importanza del telegrafo come strumento militare non aveva fatto che accentuarsi verso la fine del secolo, allorchè era divenuta pratica corrente quella di tagliare i cavi telegrafici del nemico, come era avvenuto nella guerra ispano-americana del 1898, allorchè erano stati interrotti sia i cavi di terra sia i cavi sottomarini [si trattava in effetti delle prime contromisure elettroniche della storia]. Questo aspetto si era manifestato con maggior risalto durante il lungo conflitto anglo-boero in Sud Africa, che spesso era stato combattuto con azioni di commandos. Spesso per rappresaglia contro l’interruzione di cavi telegrafici i inglesi avevano incendiato le fattorie dei boeri [qualcosa di simile è stato fatto in Yugoslavia da italiani e tedeschi durante la seconda guerra mondiale]. In tale scenario gli inglesi avevano organizzato l’operazione Jameson, la quale si era però risolta in un clamoroso fiasco. Una delle ragioni di ciò era stata che le truppe incaricate di interrompere le comunicazioni tra la zona dell’operazione e il quartier generale boero nel Transvaal avevano tagliato i cavi sbagliati, lasciando così al buio Città del Capo [!].

Una nuova era però doveva iniziare per le comunicazioni proprio alla fine del secolo, allorchè il fisico italiano Guglielmo Marconi aveva inventato una forma di comunicazione più potente della telegrafia elettrica e questo aveva reso urgente la necessità di trovare un procedimento crittografico più sicuro. Nel 1894 Marconi aveva iniziato ad effettuare esperimenti su alcune singolari proprietà dei circuiti elettrici. In condizioni adatte un circuito percorso da corrente poteva far sì che un altro circuito, isolato dal primo e posto ad una certa distanza, fosse percorso a sua volta da corrente elettrica. Poco a poco, modificando i circuiti, aumentando la potenza e munendoli di antenne, Marconi era riuscito a trasmettere informazioni sotto forma di impulsi elettromagnetici fino alla distanza di due chilometri e mezzo. In poche parole aveva inventato la radio. Il telegrafo esisteva già da mezzo secolo, ma per inviare con esso un messaggio da un luogo ad un altro c’era bisogno di fili. Il pregio del congegno di Marconi consisteva appunto nel farne a meno. I segnali radio viaggiavano nel vuoto come per magia. Nel 1896 lo scienziato italiano, che aveva bisogno di capitali per continuare gli esperimenti, si era trasferito in Gran Bretagna dove aveva chiesto il brevetto. Proseguendo le ricerche aveva aumentato la portata delle comunicazioni radio e trasmesso messaggi prima fino ad una distanza di 16 chilometri, attraverso il Canale di Bristol, poi oltre i 50, superando la Manica e raggiungendo il territorio francese. Nello stesso periodo Marconi aveva iniziato ad occuparsi dei possibili impieghi commerciali della sua invenzione. Ai potenziali finanziatori sottolineava che essa faceva a meno delle costose linee telegrafiche e permetteva i inviare messaggi in luoghi altrimenti irraggiungibili. Una iniziativa pubblicitaria assai efficace fu da lui promossa nel 1899. Equipaggiando due navi con trasmettitori radio aveva fatto in modo che i giornalisti che seguivano la America’s Cup, la più celebre regata del mondo, potessero inviare i propri reportage direttamente a New York.

L’interesse doveva crescere ulteriormente quando Marconi sfatava il mito secondo il quale le comunicazioni via etere non potevano superare l’orizzonte. Gli scettici affermavano che le onde elettromagnetiche non potevano ‘piegarsi’ e seguire la curvatura della terra, ragione per la quale gli apparecchi che le impiegavano potevano avere una portata di un centinaio di chilometri o poco più. Marconi li smentiva inviando un messaggio attraverso i 3500 chilometri che separavano Poldhu, in Cornovaglia, da San Giovanni di Terranova. Nel dicembre del 1901 l’emittente di Poldhu trasmetteva per tre ore una serie continua di s […], che sulle ventose scogliere di Terranova l’inventore cercava di captare. Ogni nuova trasmissione era fatto alzare in volo un grande aquilone che a sua volta trascinava un’antenna. Finalmente il 12 dicembre, poco dopo mezzogiorno, Marconi registrava tre deboli impulsi. Era la prima trasmissione radio transoceanica della storia. La causa della riuscita dell’impresa doveva rimanere inspiegata fino al 1924, allorchè i fisici scoprirono la ionosfera, uno strato ionizzato di atmosfera terrestre che inizia a 60 chilometri suo livello del mare. La ionosfera riflette le onde radio poste al di sotto di una certa lunghezza d’onda come uno specchio, rimandandole verso il suolo o la superficie marina. Questi si comportano all’incirca nello stesso modo e in questo modo le onde radio possono raggiungere qualsiasi punto della terra grazie ad una serie di rimbalzi.

Ben presto l’invenzione di Marconi aveva cominciato ad ossessionare i militari, i quali la osservavano con un misto di timore e avidità. Dal loro punto di vista i potenziali vantaggi erano ovvi, tutti legati alla possibilità di mettere in comunicazione due punti della terra senza doverli collegare con cavi elettrici. In molto casi la posa di cavi era difficile o impossibile.

Fino a quel momento per esempio un ammiraglio con base in un porto non aveva modo di comunicare con le sue navi, le quali a volte erano irraggiungibili per mesi. Ora con la radio egli era in grado di coordinare gli spostamenti della flotta indipendentemente dalla sua ubicazione. In modo analogo la radio permetteva ai generali l’attuazione di complessi piani strategici mantenendo il continuo contatto con i reparti durante i loro spostamenti. Tutto questo era la logica conseguenza della natura delle onde elettromagnetiche, le quali si propagano in tutte le direzioni e raggiungono il destinatario quasi all’istante dovunque sia. La natura ubiquitaria dei segnali radio è anche tuttavia, in uno scenario di guerra, il loro più grave difetto. E’ impossibile infatti impedire che raggiungano, oltre coloro con i quali si vuole stabilire un contatto, anche il nemico. E così ancora una volta il progresso delle comunicazioni acuiva la necessità di un sistema crittografico sicuro. Se non si poteva impedire al nemico di ascoltare le trasmissioni via etere, si doveva almeno evitare che ne comprendesse il contenuto. In che modo ottenere questo era il problema che i crittografi dovevano risolvere.

L’ambiguo fascino della radio, grande facilità di comunicazione e grande facilità di intercettazione, doveva essere avvertito chiaramente allo scoppio della prima guerra mondiale. Tutti i paesi belligeranti erano ansiosi di approfittare del nuovo mezzo, ma incerti sul modo di proteggere le proprie comunicazioni. L’effetto combinato del ‘telegrafo senza fili’ e della ‘Grande Guerra’ è stato quello di accrescere enormemente il bisogno di cifrature efficienti. Tutti erano in attesa di novità importanti, di una tecnica crittografica capace di difendere i segreti più vitali. Per la scienza delle scritture segrete però gli anni compresi tra il 1914 e il 1918 dovevano essere un periodo non già di brillanti scoperte, bensì di ripetuti insuccessi.

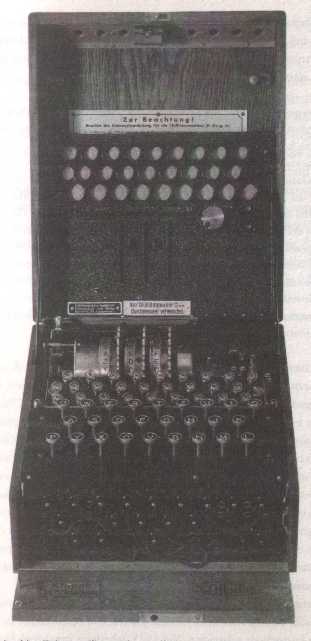

Gli inventori di codici avevano tentato alcuni nuovi metodi di cifratura, ma l’individuazione del loro punto debole era stato solo una questione di tempo. Una delle più famose del tempo è stata la germanica ADFGVX, inaugurata il 5 marzo 1918 in vista della grande offensiva sul fronte occidentale del 21 marzo. Come qualunque operazione bellica l’offensiva sarebbe stata grandemente facilitata dalla sorpresa. Per questo una equipe di crittografi tedeschi aveva scelto l’ADFGVX in una vasta rosa di candidati, giudicando desse le migliori garanzie di sicurezza. La sua forza stava nel fatto che per la prima volta si era creata una tecnica crittografica che utilizzava sostituzione e trasposizione abilmente combinate tra loro, come andiamo in breve a spiegare.

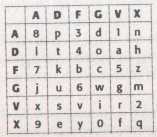

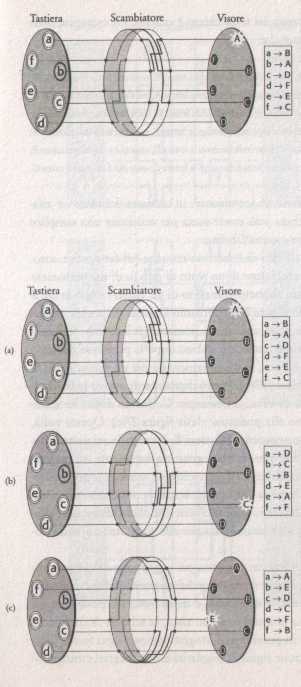

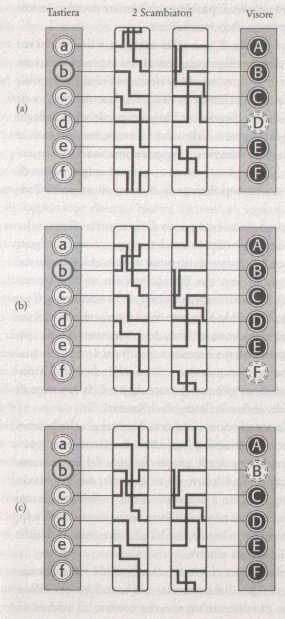

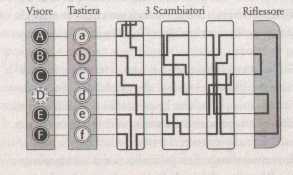

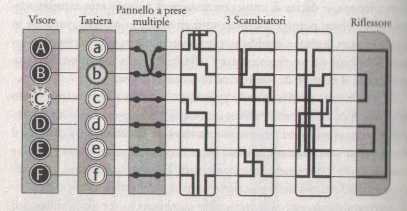

La cifratura ADFGVX comincia col disegnare una tabella di 36 caselle, 6 x 6, e riempiendo le caselle in modo casuale con l’alfabeto di 26 lettere e con le 10 cifre decimali. Ogni riga e colonna della tabella è identificata dalle sei lettere A, D, F, G, V e X, dalle quali il codice prende il nome. La disposizione delle lettere e dei numeri nella tabella è parte della chiave, e pertanto deve essere nota sia al mittente sia al destinatario.

Per cifrare un messaggio per prima cosa si sostituisce ad ogni carattere alfanumerico la coppia di lettere che designano la riga e la colonna in cui il carattere è collocato. Per esempio 8 diviene AA, p diviene AD e così via… Ecco l’esempio di un breve messaggio [attacco h 10 di sera] sottoposto alla prima cifratura…

Testo in chiaro: a t t a c c o h 1 0 d i s e r a

Primo crittogramma: DV DD DD DV FG FG DG DX AV XG VD XD VV DV

A questo punto siamo di fronte ad una semplice cifratura monoalfabetica che sappiamo può facilmente essere violata con l’analisi delle frequenze. La seconda fase tuttavia rende molto più difficile la crittoanalisi e consiste nella trasposizione del primo crittogramma. Tale operazione richiede la conoscenza di una parola chiave che anch’essa, come la tabella, deve essere nota a mittente e destinatario. Supponiamo in questo caso che la parola chiave sia MARK. Per la trasposizione si crea un nuova tabella che reca in testa la parola chiave e in essa si colloca il primo crittogramma nel modo sotto indicato. Le colonne della tabella così ottenuta vengono poi ricollocate in modo che le lettere della parola chiave siano in ordine alfabeto [nell’esempio AKMR…]. Il testo in cifra è ottenuto scrivendo le lettere nel nuovo ordine.

Testo in cifra: VD DD VD DG GF FG XD DV GA XD DD VX VV VD

Il crittogramma finale era poi trasmesso in codice Morse. Per ricostruire il testo in chiaro il destinatario non doveva far altro che invertire il processo di codifica. Un messaggio cifrato con l’ADFGVX utilizzava così solamente i sei caratteri Morse. Il motivo per il quale erano state scelte proprio quelle sei lettere e che esse davano origine a sequenze di punti e linee più dissimili le une dalle altre e quindi le conseguenze degli errori di trasmissione erano ridotte al minimo.

All’inizio del giugno 1918 l’artiglieria tedesca era a cento chilometri da Parigi e l’armata del Kaiser si preparava all’assalto decisivo. Per gli alleati l’unica speranza era far breccia nell’ADFGVX e scoprire quale punto del fronte i tedeschi avrebbero scelto per l’attacco. In questo frangente ebbero la fortuna riuscirono ad estrarre un vero e proprio ‘coniglio dal cilindro’, un crittoanalista di nome George Painvin. Bruno, allampato e straordinariamente perspicace il francese Painvin aveva scoperto le proprie doti di crittoanalista grazie ad un incontro fortuito con un membro del Bureau du Chiffre poco dopo lo scoppio della guerra. Dal quel momento il suo eccezionale intuito era stato impiegato per scoprire le debolezze delle comunicazioni in cifra nemiche. L’ADFVG però doveva rivelarsi un osso veramente duro anche per lui e vi lavorerà giorno e notte al punto da perdere più di quindici chili. La sera del 2 giugno finalmente Painvin riusciva a decifrare un messaggio ADFGVX. Questo primo successo doveva spianare la strada ad una raffica di decifrazioni, tra le quali un messaggio dal seguente contenuto: mandare subito munizioni, anche di giorno se non visti. Il preambolo al messaggio rivelava che esso proveniva da qualche luogo tra Montdidier e Compiègne, un’ottantina di chilometri a nord di Parigi. L’urgente richiesta di munizioni doveva significare che in quel settore era imminente un tentativo di sfondamento da parte dei tedeschi. Ricognizioni aeree avevano confermato ciò e gli alleati avevano avuto giusto il tempo di far affluire rinforzi. Una settimana dopo i tedeschi attaccavano. L’effetto sorpresa era però mancato, così che i tedeschi erano stati respinti dopo cinque giorni di furiosi combattimenti.

La violazione del codice ADFVGX è indicativo dello stato della crittografia durante la prima guerra mondiale. Nuove cifrature non mancavano, ma si trattava pur sempre di varianti o combinazioni di quelle in uso nel secolo precedente. Scritture segrete di questo tipo potevano garantire sicurezza all’inizio, ma siccome i principi sui quali si basavano erano noti prima o poi i crittoanalisti finivano col venirne a capo. In realtà i problemi maggiori erano creati dal puro e semplice aumento quantitativo della comunicazione. Prima dell’era della radio i messaggi catturati al nemico erano rarità che i crittoanalisti si contendevano come ambiti trofei di caccia. Durante la Grande Guerra però il traffico delle comunicazioni aveva raggiunto livelli mai visti prima e di fatto era possibile intercettare quasi tutti i messaggi. Si stima che i messaggi radio tedeschi captati nel corso del conflitto abbiano contenuto qualcosa come cento milioni di parole. Ora una tale quantità di messaggi cifrati sempre alla stessa maniera finiva col dare comunque al nemico informazioni che alla lunga gli permettevano di venirne a capo. Questo semplice elemento, unito ad una assoluta quanto non giustificata fiducia nella impenetrabilità dei propri sistemi crittografici, ha finito per danneggiare irrimediabilmente i tedeschi tanto nella prima quanto nella seconda guerra mondiale. Una regola fondamentale della guerra delle comunicazioni, spesso da loro trascurata, impone di limitare al massimo l’eventualità di fornire informazioni preziose al nemico. L’importanza di questo apparentemente ovvio principio può essere apprezzata mediante semplici esempi. Supponiamo che un posto di osservazione rilevi una squadriglia di aerei nemici in volo verso un obiettivo posto nel proprio territorio e decida di comunicarlo. E’ evidente che in questo caso non soltanto non è di alcuna utilità cifrare il messaggio, questo per la semplice ragione che il nemico conosce la situazione in quanto ne è protagonista, ma anzi l’uso della cifratura si tradurrebbe in un duplice svantaggio. In primo luogo costerebbe tempo in una circostanza di emergenza e in secondo luogo fornirebbe al nemico un messaggio in cifra del quale egli, almeno vagamente, può intuire il contenuto.

L’uso spregiudicato della ’telegrafia senza fili’ da parte dei tedeschi aveva finito per procurare vantaggi al nemico anche quando questi non era riuscito a volgere in chiaro i loro messaggi. Per esempio il gran numero di messaggi radio inviati aveva consentito alle stazioni di ascolto di riconoscere il ‘polso’ dei marconisti tedeschi. Una volta tradotto in cifra il messaggio era trasmesso in codice Morse e ciascun operatore aveva la sua propria cadenza e durata della pressione sul tasto, una ‘calligrafia’ che lo rendeva riconoscibile dagli altri. Se ogni stazione di ascolto era dotata di un’antenna rotante questa poteva essere ruotata in modo da stabilire da che direzione proveniva il segnale radio. A quel punto il rilevamento di due stazioni di ascolto permetteva di determinare il luogo dell’emittente e la posizione del reparto nemico e anche i suoi spostamenti senza impiego alcuno di ricognizione. Combinando in modo opportuno tutti questi dati il più delle volte si poteva intuire le intenzioni dello stato maggiore nemico. La morale è che anche un messaggio indecifrabile può essere utile all’intelligence nemica e questo è un dato importantissimo che occorre tenere ben presente nell’utilizzo delle comunicazioni in guerra.

L’efficienza e i successi conseguiti dagli anglo-francesi sono in netto contrasto con la situazione dei tedeschi, i quali erano entrati in guerra nel 1914 del tutto sprovvisti di un servizio di crittoanalisi. Solo nel 1916, messa da parte l’eccessiva fiducia in loro stessi, i generali del Kaiser avevano istituito l’Abhorchdienst, un ufficio proposto in modo specifico all’ascolto e alla decifrazione delle comunicazioni alleate. Una delle ragioni di questo ritardo era data dal fatto che le divisioni germaniche erano avanzate in profondità nel territorio nemico. Prima di ritirarsi i francesi avevano naturalmente distrutto le linee telegrafiche obbligando i tedeschi a comunicare esclusivamente via radio. L’inverso non era vero poiché nel territorio ancora controllato dai francesi questi ultimi potevano ancora comunicare con il telegrafo privando i tedeschi della gran parte delle possibilità di intercettazione. All’inizio della guerra i messaggi captati dai tedeschi erano stati troppo pochi per giustificare la creazione di un servizio di crittoanalisi. Quando a questo si era tentato di porre rimedio però già era troppo tardi perché i tedeschi potessero recuperare il divario rispetto ai francesi, forti di due anni di esperienza maturata sul campo.

Come in campo terrestre i tedeschi si erano dimostrati non all’altezza dei francesi nel campo della crittografia, così era loro successo nei confronti degli inglesi in campo navale. Quando nell’estate del 1914 era scoppiata la guerra in Europa, gli inglesi già possedevano due servizi addetti alla decrittazione dei messaggi in codice nemici. Uno apparteneva all’esercito ed era diretto dal generale Anderson. Esso non si mise mai in grande evidenza e non collaborò neppure dovutamente con il similare e molto più efficiente servizio della Royal Navy. Quest’ultimo era inserito nella Naval Intelligence Division dell’Ammiragliato a Londra e nell’agosto del 1914 era stato affidato a Sir Alfred Ewing, un esperto di crittografia. Nel successivo mese di novembre era stato ubicato nella ‘Stanza 40’ al primo piano dell’Ammiragliato e da allora era stato conosciuto con questo nome dalla ristretta cerchia di persone al corrente della sua attività. Anche se gli alti ufficiali dell’Ammiragliato, molti dei quali erano rimasti ancorati alla mentalità dei tempi di Nelson e non preparati a questo nuovo tipo di guerra segreta, non sempre saranno in grado di sfruttarne a dovere il materiale informativo da essa fornito, la ‘Stanza 40’ si dimostrerà comunque assai più efficiente di tutti gli organismi similari al sevizio delle altre marine belligeranti, sia alleate sia nemiche. D’altro canto però essa doveva essere grandemente agevolata, oltre che dalla professionalità dei suoi membri, anche e soprattutto dall’uso spesso imprudente della crittografia da parte dei tedeschi e dalla cattura di ben tre codici navali germanici avvenuta nei primi mesi di guerra.

Il primo di tali codici segreti, chiamato HVB, era stato comodamente asportato dagli australiani dalla cassaforte del mercantile tedesco Hobart che, all’oscuro dell’apertura delle ostilità, era stato catturato l’11 agosto 1914 nelle acque di Melbourne. Duplicato e trasmesso, era giunto a Londra a fine ottobre, quando però da due mesi era già stato penetrato dai crittoanalisti della ‘Stanza 40’. Il giorno 26 agosto i russi si erano poi fortunosamente impadroniti dell’altro codice navale tedesco, lo SKM. Quest’ultimo al fine di aumentare la sicurezza dei messaggi sottoponeva il testo cifrato ad una seconda codifica, la quale utilizzava delle cosiddette ‘tavole di sopracifratura’, che abbastanza frequentemente venivano cambiate. Il codice SKM, completo anche delle tavole di sopracifratura, era stato scoperto dai russi sul relitto di un incrociatore tedesco, il Magdeburg, che era andato in secca sulle coste dell’Estonia e incredibilmente era stato abbandonato dall’equipaggio con i documenti segreti ancora a bordo [!…]. Cosa abbastanza sorprendente per i russi, i quali sono notoriamente assai gelosi dei loro segreti, tutto il materiale scoperto era stato inviato a Londra. Anche se questo codice era stato anch’esso penetrato autonomamente dalla ‘Stanza 40’ la consegna delle tavole di sopracifratura era un regalo assai gradito agli inglesi che così non solo erano in grado di mettere in chiaro senza difficoltà i messaggi nemici, ma si trovavano in possesso di preziose indicazioni utili per il futuro.

Terzo codice navale tedesco a cadere in mani britanniche era stato il VB, finito il 30 novembre 1914 nelle reti di un peschereccio inglese sui bassi fondali della costa olandese dove giaceva dal mese precedente da quando il suo custode, il cacciatorpediniere tedesco S.119, era affondato in quelle acque. Anche questo ritrovamento non era stato determinate in quanto a che il codice VB era regolarmente decifrato dagli inglesi addirittura dal marzo 1914.

Se a questo punto aggiungiamo che già all’inizio di ottobre, cioè meno di due mesi dopo l’inizio del conflitto, gli inglesi avevano cominciato a decifrare anche il codice diplomatico tedesco ABC e nel successivo mese di marzo riusciranno a mettere le mani, in Persia, sull’altro codice diplomatico 13040 [che sarà decisivo tra l’altro per decrittare nel 1917 il ‘telegramma Zimmermann’…], possiamo renderci conto dell’enorme handicap di cui i tedeschi ebbero a soffrire per tutta la durata del primo conflitto mondiale, al punto che ci si potrebbe ragionevolmente chiedere per quale ragione gli inglesi, dotati allora della più potente flotta del mondo e di una tale superiorità informativa [erano praticamente in grado di ‘leggere le carte in mano’ al nemico…], non abbiano concluso, almeno sul mare, la guerra a loro favore in pochi mesi. La ragione di ciò è da ricercarsi unicamente nella colossale incapacità dimostrata in mare in più di una occasione dagli ammiragli britannici, incapacità che deve aver perfino fatto rivoltare nella sua tomba, posta sotto la cripta di San Paolo, l’ammiraglio Nelson.

Incrociatori da battaglia britannici in linea di fila nel corso della battaglia dello Jutland. In quella occasione la Royal Navy non solo non seppe far valere l'enorme vantaggio che la capacità dei suoi crittonalisti di leggere i messaggi del nemico le garantiva, ma finì addirittura per lamentare perdite assai superiori a quelle patite dalla Kaiserlische Marine

Un esempio di incredibile sequenza di macroscopici errori commessi in mare da parte britannica è costituita da quella che è passata alla storia come ‘battaglia dello Jutland’. Con l’intento di attrarre il nucleo principale della flotta nemica in alto mare per poi attaccarla di sorpresa e distruggerla il comandante in capo delle flotta tedesca, ammiraglio Rheinhard Scheer, aveva pianificato per la fine di maggio del 1916 una scorreria lungo le coste orientali dell’Inghilterra con l’obiettivo di bombardare la città di Sunderland. Nonostante al principio dell’anno i tedeschi avessero cominciato ad usare il nuovo codice navale AFB al posto dei più vecchi e meno sicuri SKM e VB, i crittoanalisti della ‘Stanza 40’ erano riusciti a venire a capo anche di quello e a partire da metà maggio avevano messo in chiaro una serie di radiomessaggi cifrati con i quali si ordinavano missioni esplorative di Uboot lungo le coste inglesi. Il 29 maggio, due giorni prima della progettata operazione tedesca, erano stati messi in chiaro gli ordini dell’ammiraglio Scheer per l’approntamento delle sue forze navali. In particolare a Londra si era saputo che la sera del 30 maggio la Hochseeflotte [flotta d’alto mare] si sarebbe riunita nella rada esterna della Jade a Wilhemshafen e che un non meglio definito ‘piano navale 2490’ sarebbe stato condotto dal nemico il giorno seguente. Sulla base di queste precise e tempestive informazioni ’Ammiragliato britannico ordinava nel pomeriggio del 30 maggio l’uscita in mare da Scapa Flow e da Cromarty della Grand Fleet agli ordini dell’ammiraglio John Jellicoe, e da Rosyth [Edimburgo] di sei incrociatori da battaglia e quattro corazzate veloci agli ordini del viceammiraglio David Beatty. L’insieme delle forze navali britanniche era oltre il doppio di quelle tedesche che avrebbero dovuto fronteggiare e perciò, contando anche sulla sorpresa e sulla possibilità di conoscere le mosse dei tedeschi, il vantaggio della Royal Navy pareva incolmabile. A questo punto però doveva entrare in gioco la grande abilità di Scheer il quale, con uno stratagemma tanto semplice quanto geniale, riusciva a trarre in inganno i ‘lupi di mare’ dell’Ammiragliato britannico. Scheer ordinava ad una emittente radio situata a terra di trasmettere il distintivo di chiamata radiofonica ‘DK’ della sua ammiraglia [la Friedrich del Grosse] la quale invece era in mare col resto della flotta e feceva credere così al nemico che il grosso della flotta tedesca fosse rimasto in porto e che le navi tedesche impegnate nell’operazione 2490 fossero i cinque incrociatori da battaglia che costituivano l’avanguardia agli ordini del viceammiraglio Franz von Hipper. Cadendo in pieno nel tranello Jellicoe ordinava così al subordinato Beatty, che disponeva delle unità più veloci, di spingersi in avanti e ingaggiare le navi di von Hipper, mentre lui avrebbe manovrato in modo di prendere la forza nemica alle spalle in modo da stritolarla. Considerando che Jellicoe disponeva di ben ventiquattro corazzate e tre incrociatori da battaglia, Beatty di quattro corazzate veloci e sei incrociatori da battaglia, mentre von Hipper disponeva di soli cinque incrociatori da battaglia [trentasette navi pesanti inglesi contro cinque tedesche!…] mancare il successo era semplicemente impensabile.

Il sipario sulla battaglia dello Jutland si apriva così alle 14.07 del 31 maggio 1916, quando le unità leggere di Beatty e di Von Hipper si avvistavano a vicenda. Un’ora dopo entravano in scena i grossi calibri delle rispettive unità maggiori ed si aveva inizio così un terrificante duello di artiglierie che durerà quasi due ore. Poco prima però la ‘Stanza 40’ era riuscita ad intercettare e decifrare lo scambio di messaggi tra von Hipper e Scheer che rivelava che il grosso della flotta tedesca, forte di sedici corazzate e che fino a quel momento gli inglesi ritenevano all’ancora nel porto, in realtà stava accorrendo a tutta forza in sostegno dei suoi incrociatori da battaglia, di modo che era Beatty che rischiava di rimanere tra l’incudine e il martello. A questo punto accadeva ciò che ancora oggi è assolutamente inesplicabile: l’Ammiragliato da Londra non comunicava questa vitale informazione né a Jellicoe né a Beatty, il quale tra l’altro stava in quel momento avendo la peggio ed aveva in meno di mezz’ora già perduto i due incrociatori da battaglia Indefatigable e Queen Mary, saltati in aria con tutti i loro equipaggi. Avveniva così che alle 16.30 gli incrociatori leggeri che formavano lo schermo avanzato della formazione di Beatty segnalavano angosciosamente all’improvviso con il proiettore di aver avvistato, proveniente da sud-est, l’intera Hochseeflotte. Beatty non poteva fare altro che invertire la rotta, lanciare disperate richieste di soccorso in tutte le direzioni e dirigersi a tutta forza a nord-ovest in direzione di Jellicoe. Quest’ultimo riusciva ad arrivare appena in tempo per impegnare le navi tedesche e salvare il malcapitato subordinato impegnando alle 18.30 con la sua avanguardia le navi di von Hipper. Poco dopo l’intera Grand Fleet prendeva finalmente posizione in modo da ingaggiare battaglia tagliando la ‘T’ del nemico. Conscio della sua inferiorità Scheer decideva allora di sganciarsi con una manovra abilissima, facendosi schermo con gli incrociatori da battaglia e mandando i cacciatorpediniere all’attacco con il siluro, cosa che costringeva il prudente Jellicoe a manovrare per disimpegnarsi a sua volta. In tal modo la fase principale della battaglia aveva termine e la situazione tattica vedeva la flotta inglese, pur notevolmente provata [nel corso delle ultime azioni un altro incrociatore da battaglia, l’Invincible, colpito in pieno, era anch’esso saltato in aria…], in situazione di vantaggio essendo frapposta tra la flotta tedesca e le sue basi. Aveva inizio così una specie di gioco a rimpiattino tra navi tedesche e quelle inglesi, con le prime che cercavano di passare dal lato interno e le seconde che cercavano di impedire questo. A questo punto avveniva un fatto che ha veramente dell’incredibile e che vedeva protagonista ancora una volta la ‘Stanza 40’. Alle ore 21.30 circa l’incrociatore leggero tedesco Regenburg comunicava via radio la propria posizione sbagliando però il rilevamento così che tale messaggio, prontamente messo in chiaro dalla ‘Stanza 40’, veniva comunicato dall’Ammiragliato al comandante in capo. Accadeva però che Jellicoe, constatata l’erronea informazione ricevuta sulla posizione della nave nemica, perdeva ogni fiducia nella attendibilità delle comunicazioni dell’Ammiragliato e non prestava attenzione ad una importantissima ed soprattutto esatta informazione successivamente arrivatagli da Londra, dovuta anch’essa all’opera infaticabile della ‘Stanza 40’, con la quale gli si comunicava che la flotta germanica aveva ricevuto l’ordine di rientrare alla base con rotta sud-sud est alla velocità di 16 nodi e con gli incrociatori da battaglia in retroguardia. Il risultato era che verso mezzanotte la flotta tedesca riusciva a passare di poppa alla Grand Fleet e a portarsi sul lato interno, superando lo sbarramento frapposto dalle navi inglesi in direzione di casa. Al sorgere del sole del 1° giugno 1916 gli inglesi dovevano amaramente rassegnarsi al fatto di essere stati beffati, ad onta della loro incalcolabile superiorità informativa, da un nemico nettamente inferiore materialmente ma estremamente scaltro.

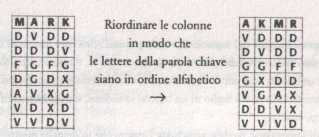

Se sul piano puramente tattico l’inarrivabile superiorità dei crittoanalisti britannici non forniva risultati di rilievo, non così era sul piano strategico. L’episodio più clamoroso, al punto da rivelarsi decisivo per le sorti del conflitto , di sfruttamento da parte degli anglosassoni della propria supremazia nel campo della crittoanalisi assicurata loro dalla ‘Stanza 40’ doveva essere infatti la decifrazione di un telegramma tedesco nel gennaio del 1917. Si tratta di un eloquente esempio di quanto la crittoanalisi è in grado di influenzare l’esito finale di una guerra e quanto l’uso di sistemi crittografici inadeguati può rivelarsi disastroso. Nell’arco di qualche settimana il telegramma in questione doveva spingere gli Stati Uniti a riconsiderare la loro politica di neutralità, determinando uno spostamento profondo negli equilibri strategici mondiali.

Nonostante forti pressioni esercitate, oltre che dai britannici, anche da alcuni ambienti americani, nei primi due anni di guerra il presidente Woodrow Wilson si era sempre rifiutato di inviare truppe in Europa per far pendere la bilancia a favore degli alleati. Oltre a non voler mandare giovani americani a morire sugli insanguinati campi di battaglia europei egli era convinto che l’unico modo di metter fine alla carneficina fosse l’apertura di negoziati e che a tal fine conveniva che l’America restasse neutrale. Solo così infatti essa avrebbe potuto proporsi come mediatrice quando se ne fosse presentata l’occasione. Nel novembre del 1916 la possibilità di un accordo era parsa a Wilson più vicina in quanto a Berlino era stato nominato ministro degli esteri Arthur Zimmermann. Questi, uomo grande e grosso dall’aspetto bonario, faceva presagire una nuova fase nella politica estera tedesca, più flessibile e illuminata. Sui quotidiani di oltre Atlantico campeggiavano titoli come Il nostro amico Zimmermann e Svolta liberale in Germania, mentre una testata definiva il passaggio di consegne ‘uno dei segnali di miglior auspicio per il futuro delle relazioni tedesco-americane’. Il neoministro tuttavia, all’insaputa degli ignari statunitensi, si preparava non a spianare la via della pace, bensì ad accrescere l’impegno in guerra del suo paese. Nel 1915 un U-boot tedesco in immersione si era reso responsabile dell’affondamento del transatlantico Lusitania, causando la morte di 1198 passeggeri, 128 dei quali cittadini americani. L’incidente avrebbe probabilmente causato l’entrata in guerra degli Stati Uniti se la Germania non avesse assicurato che da allora in poi gli U-boot sarebbero emersi prima dell’attacco in modo da evitare il siluramento per errore di navi civili. Il 9 gennaio 1917 Zimmermann partecipava ad una cruciale riunione nel castello di Pless nella quale il comando supremo delle forze germaniche intendeva persuadere il Kaiser che era tempo di recedere da quell’impegno ed avviare una campagna di guerra sottomarina senza restrizioni. Secondo il parere del comando supremo la flotta sottomarina, forte di duecento unità, era l’ultima carta che rimaneva alla Germania per tentare di piegare la Gran Bretagna. Una volta accettata questa drastica risoluzione tuttavia la rapidità della vittoria era un fattore esenziale, in quanto la guerra sottomarina senza restrizioni e l’inevitabile affondamento anche di navi civili che avrebbe comportato avrebbero significato quasi certamente l’entrata in guerra degli Stati Uniti. Per questo motivo era essenziale per i tedeschi costringere gli alleati alla resa senza dare il tempo agli Stati Uniti di mobilitarsi, schierare truppe in Europa e cambiare il corso della guerra. Alla fine della riunione il Kaiser si era convinto che non esisteva altra alternativa ed aveva firmato il decreto che autorizzava la guerra sottomarina senza restrizioni. Esso sarebbe divenuto operativo a partire dal 1° febbraio. Nelle tre settimane che restavano Zimmermann aveva cercato di predisporre una sorta di uscita di emergenza. Dal momento che una offensiva senza quartiere aumentava la probabilità che gli Stati Uniti entrassero in guerra occorreva escogitare qualcosa che almeno ritardasse e limitasse il loro impegno militare in Europa. Il piano elaborato in questa circostanza dal ministro degli esteri era imperniato su una proposta di alleanza militare con il presidente messicano, il quale sarebbe stato incoraggiato da Berlino ad invadere gli Stati Uniti per tentare la riconquista di territori quali New Mexico, Texas e Arizona. In questo caso la Germania avrebbe garantito sostegno economico e se possibile anche militare. Zimmermann intendeva anche chiedere al presidente messicano che fungesse da intermediario al fine di persuadere il Giappone, allora in guerra con la Germania ma tradizionalmente ostile agli Stati Uniti, ad attaccare a sua volta. In tal modo gli Stati Uniti avrebbero dovuto fronteggiare i tedeschi sulla costa atlantica, i giapponesi sulla costa occidentale e i messicani lungo i confini meridionali. In tal modo Zimmermann contava di ritardare quanto bastava l’impegno americano in Europa. Il 16 gennaio egli riassumeva la sua proposta in un telegramma inviato all’ambasciatore tedesco a Washington. Questi a sua volta avrebbe dovuto inviarlo all’ambasciatore in Messico, il quale l’avrebbe recapitato al presidente messicano…

… intendiamo iniziare una guerra sottomarina senza restrizioni a partire dal primo febbraio. Tenteremo nonostante ciò di indurre gli Stati Uniti a restare neutrali. Qualora questo non fosse possibile intendiamo rivolgere al Messico una proposta di alleanza sulle basi seguenti: muovere guerra insieme, ottenere pace insieme, generoso sostegno finanziario e nostro assenso alla riconquista da parte del Messico di territori perduti in Texas, New Mexico e Arizona. A lei la definjzione dei particolari. Informerete il presidente [della Repubblica del Messico] di quanto sopra nella massima segretezza non appena l’entrata in guerra degli Stati Uniti sia certa, aggiungendo il suggerimento che egli di sua iniziativa inviti il Giappone ad aderire immediatamente e nel contempo funga da intermediario tra noi e il Giappone. Vi prego di richiamare l’attenzione del presidente sul fatto che l’impiego senza restrizione dei nostri sottomarini schiude la possibilità di costringere l’Inghilterra alla pace entro pochi mesi. Accusate ricevuta…

La cifratura del testo del telegramma era un imperativo categorico giacchè Berlino sapeva che tutte le sue comunicazioni transatlantiche erano intercettate dagli Alleati. Era questa conseguenza di una delle prime iniziative belliche della Gran Bretagna. La notte successiva l’inizio del conflitto, protetta dall’oscurità, la nave britannica Telconia si era avvicinata alla costa tedesca. Qui aveva individuato il gruppo di cavi sottomarini che collegavano la Germania con i paesi di là dell’Atlantico. Prima dell’alba i cavi erano stati tranciati. Berlino era restata così priva dello strumento più sicuro per inviare e ricevere messaggi e per le comunicazioni transatlantiche si vedeva costretta ad usare la radio o i cavi di altre nazioni. Zimmermann aveva così dovuto trasmettere il telegramma da prima in Svezia, dove sarebbe stato duplicato ed inviato negli Stati Uniti. Il guaio che in quest’ultimo caso si doveva passare necessariamente per la Gran Bretagna così che il testo cifrato era fatalmente arrivato nelle mani dei crittoanalisti della ‘Stanza 40’. Tra i numerosi quanto stravaganti ed eruditi personaggi che popolavano quest’ultima vi era il reverendo Montgomery, un apprezzato traduttore di opere di teologia in tedesco divenuto famoso per aver decifrato un messaggio segreto dissimulato da cartolina indirizzato a Sir Henry Jones, 184 King’s Road, Tighnabruarich, Scotland. La cartolina proveniva dalla Turchia e Sir Henry aveva pensato fosse di suo figlio, tenuto lì prigioniero. Era rimasto tuttavia sorpreso dal fatto che recava solo l’indirizzo e questo per di più inesistente. Il villaggio di Tighnabruarich era così piccolo che nessuna casa aveva numero civico e nell’abitato non vi era nessuna King’s Road. Dopo un po’ il reverendo Montgomery era riuscito a decifrare il messaggio contenuto nella cartolina. L’indirizzo in realtà alludeva alla Bibbia e precisamente al primo Libro dei Re, capitolo 18, quarto versetto: Abdia prese cento profeti e li nascose in gruppi di cinquanta nella grotta e li provvedeva di pane ed acqua. Il figlio di Sir Henry aveva semplicemente fatto sapere che era trattato umanamente da coloro che l’avevano catturato.

Il telegramma di Zimmermann che von Bernstorff spedì da Washington a von Eckhardt a città del Messico

Quando il telegramma in cifra era giunto nella ‘Stanza 40’ la sua decifrazione era toccata al reverendo Montgomery e a Nigel de Grey, un editore sostenuto dalla società di William Heinemann. Essi avevano subito capito di trovarsi di fronte ad un tipo di cifratura riservata alle comunicazioni diplomatiche di alto livello e si erano subito messi al lavoro cercando di far presto. La decifrazione era però tutt’altro che semplice, anche se potevano avvalersi dei risultati di precedenti analisi effettuate su telegrammi dello stesso tipo. Dopo alcune ore il duo era riuscito a ricostruire alcuni frammenti del testo, quanto bastava per intuire l’enorme importanza del messaggio. Proseguendo così gli sforzi con impegno spasmodico dopo 24 ore Montgomery e de Grey riuscivano ad intravedere a grandi linee il diabolico progetto del ministro tedesco. Apparivano ben chiare sia le terribili conseguenze della guerra sottomarina a oltranza che stava per iniziare, sia le pressioni esercitate da Zimmermann su altri stati al fine di aggredire militarmente gli Stati Uniti. Poiché tutto questo avrebbe potuto indurre Woodrow Wilson ad abbandonare la politica di neutralità, il telegramma evocava sia i più foschi scenari, sia la possibilità che gli Stati Uniti scendessero in campo a fianco degli alleati.

Montgomery e de Grey si erano così recati, con il telegramma solo parzialmente decifrato, dall’ammiraglio Sir Williamm Hall, direttore del controspionaggio della Royal Navy, pensando che l’alto ufficiale si affrettasse a passare l’informazione agli americani. Questi però si era limitato a chiudere il testo in cassaforte e a esortare i due crittoanalisti a completare la decifrazione. Hall era riluttante a mostrare ai cugini d’oltreoceano un crittogramma chiarito solo in parte. In primo luogo la decifrazione delle parti mancanti avrebbe potuto cambiare il senso dell’insieme. In secondo luogo in un angolo della sua mente covava un timore. Se avessero saputo del telegramma gli Stati Uniti avrebbero probabilmente condannato pubblicamente i propositi aggressivi dei tedeschi e questi avrebbero compreso così che i loro messaggi diplomatici erano intercettati e decifrati. Questo li avrebbe spinti a ricorrere ad un sistema diverso, probabilmente nuovo e migliore, prosciugando così una preziosa fonte di intelligence. Se però i due crittoanalisti avevano visto giusto l’offensiva degli Uboot sarebbe cominciata entro un paio di settimane, spingendo Woodrow Wilson a riesaminare la politica di neutralità. Perché mettere a repentaglio una preziosa fonte di informazioni per ottenere un risultato che si sarebbe prodotto comunque?…

In effetti il 1° febbraio la Germania comunicava ufficialmente al presidente americano la propria decisione sull’impiego illimitato dei sommergibili. Il 2 febbraio Wilson convocava una riunione del governo per decidere la risposta degli Stati Uniti e il 3 febbraio parlava al Congresso annunciando che il paese sarebbe rimasto neutrale, sforzandosi non di favorire l’uno o l’altro schieramento ma di far prevalere la pace. La riluttanza americana a dar man forte agli Alleati non lasciava dunque altra scelta all’ammiraglio Hall. La decifrazione del telegramma Zimmermann andava a questo punto sfruttata fino in fondo.

Nelle due settimane che erano seguite al primo colloquio con il loro superiore Montgomery e de Gray avevano completato la decifrazione. Nel frattempo Hall aveva trovato la maniera di tenere i tedeschi all’oscuro della violazione dei loro codici. Tutto faceva pensare che von Bernstoff, ambasciatore del Kaiser a Washington, avrebbe trasmesso il messaggio in forma quasi identica, dopo aver eliminato le istruzioni destinate a lui solo, al collega von Eckhardt a Città del Messico e questi avrebbe poi consegnato il telegramma in chiaro al presidente messicano. Se Hall fosse riuscito a procurarsi la versione messicana del telegramma Zimmermann quest’ultima avrebbe potuto essere pubblicata sui quotidiani e i tedeschi avrebbero così ipotizzato che il messaggio era stato trafugato in Messico e non intercettato e decifrato nel corso della sua trasmissione verso gli Stati Uniti. Hall si metteva così in contatto con un agente britannico in Messico noto come ‘Mr. H’ che a sua volta attivava un contatto che aveva presso l’ufficio telegrafico messicano. Il contatto riusciva quindi a fornire all’ammiraglio quello che più desiderava, la versione messicana di quel fatale telegramma. Questo, cifrato tra l’altro ancora col codice diplomatico 13040 da tempo noto agli inglesi, era subito decifrato e finiva sulla scrivania di Arthur Balfour, segretario di stato britannico agli affari esteri. Il 23 febbraio Balfour invitava l’ambasciatore americano Walter Page per un colloquio, durante il quale gli mostrava il telegramma. Page dichiarerà in seguito che ‘era stato quello il momento più drammatico della mia vita’. Quattro giorni dopo il presidente Wilson poteva vedere da sé la ‘prova eloquente’ del fatto che la Germania aveva incoraggiato un’aggressione militare diretta contro gli Stati Uniti.

Il telegramma era quindi dato in pasto alla stampa e l’opinione pubblica veniva così a sapere delle reali intenzioni dei tedeschi. All’inizio però il governo americano era prudente, dato che alcuni esponenti dell’amministrazione sospettavano che il tutto fosse una montatura dei servizi segreti britannici. I dubbi sull’autenticità del telegramma dovevano presto svanire in quanto lo stesso Zimmermann compiva un errore colossale rivendicandone la paternità. Durante una conferenza stampa tenuta a Berlino, senza che gli fossero state fatte domande pressanti, egli dichiarava: ‘… non posso negarlo, è vero…’.

In Germania il ministero degli esteri apriva un’inchiesta per ricostruire la dinamica della fuga di notizie. I tedeschi abboccavano all’amo loro teso dall’ammiraglio Hall e concludevano che ‘in base a vari indizi a noi pervenuti, il trafugamento delle informazioni deve essere avvenuto in Messico’. Nel frattempo Hall perfezionava la copertura del lavoro fatto dai crittoanalisti britannici spargendo la voce , prontamente raccolta dai media, che egli avesse criticato l’organizzazione da lui diretta per non essere riuscita ad intercettare il telegramma. Sui giornali inglesi compariva così una serie di articoli che denigravano i servizi segreti britannici e coprivano di lodi quelli americani

Wilson, che aveva dichiarato all’inizio sarebbe stato ‘un crimine contro la civiltà’ trascinare il paese in un conflitto armato, il 2 aprile 1917 aveva completamente cambiato idea: ‘… consiglio al Congresso di dichiarare che la recente svolta del governo imperiale [tedesco] in realtà non è niente di meno che una guerra contro il governo ed il popolo degli Stati Uniti e che esso accetta formalmente lo status di belligeranza che in tal modo gli è stato imposto…’.

Una sola decifrazione della ‘Stanza 40’ era riuscita dove trae anni di intensi sforzi diplomatici avevano fallito. Barbara Tuchman, storico americano e autrice del libro The Zimmermann telegram, così commenta…